Microsoft Windows Server serisinin son ürünü Windows Server 2008 yakında kullanıma sunulacak.

Birçok yeniliği beraberinde getiren bu ürünle birlikte yeni tanıştığımız “Core” kavramı da dikkat çekmeye başladı.

Server Core olarak duyurulan bu ürüne “Windows without Windows” yakıştırması yapılıyor. Grafik arayüzü bulunmayan, komut satırından yönetilebilecek bir Windows Server kurulum seçeneği olarak karşımıza çıkıyor.

Bu makalede Server Core ‘u yakından inceleyeceğiz.

Windows yöneticilerinin alışık olduğu grafik arabirim (GUI) olmadan server yönetmek çok kolay olmayacak. Artık tüm yönetimsel görevlerin bir parçası haline gelmiş olan wizard’ları kullanmadan, çoğu yöneticinin tercih etmediği bir şekilde, tüm idari işlerin komut satırından yapılması gereken bir işletim sistemine neden ihtiyaç duyarız, bu sorunun da cevabını vermek lazım. Server Core’un sağladığı avantajlardan birkaçı şunlardır ;

- Daha az bakım gerektirmesi

- Daha az yönetimsel efor gerektirmesi

- Daha az servis çalıştırarak atak alanının azaltılmasıyla gelen ekstra güvenlik

- Daha az sistem kaynağı kullanması

- Kısa kurulum süresi

- Server Core ile kullanılabilecek olan sunucu rolleri şunlardır.

- Active Directory Domain Services (AD DS)

- Active Directory Lightweight Directory Services (AD LDS)

- DHCP Server

- DNS Server

- File Services

- Print Server

- Streaming Media Services

- IIS 7.0

Bunların dışında şu an için .Net Framework desteği Server Core içinde gelmiyor ve yüklenemiyor. Burada birkaç detay dikkatimizi çekiyor. .Net Framework olmadığı için IIS kursak da Asp.NET sitelerini yayınlayamıyoruz. Bir handikap da PowerShell tarafında. Biliyoruz ki Microsoft yeni komut konsolu olarak PowerShell’i geliştirdi ve günden güne kullanımı artıyor.

Fakat Server Core da .Net Framework desteği olmadığından PowerShell kullanamıyoruz. Sadece komut satırından yönetilecek bir işletim sistemi için, devrim niteliğindeki komut satırı aracı olan PowerShell’den mahrum bırakılmadı bence doğru olmamış. Umarım ürün release olmadan bu konuya bir çözüm getirilecektir. Sitede PowerShell ile ilgili bir makalemi bulabilirsiniz.

Server Core Kurulumu

Server Core kurulumunu yine Windows Server 2008 kurulum dvd’sinden gerçekleştiriyoruz. Vista’da olduğu gibi Windows Server 2008’de de tüm sürümler tek dvd’de geliyor. Kurulum sırasında satın aldığımız sürümü seçmemiz gerekiyor. Bu yüzden Kurulum sürecinde sorun yaşanacağını düşünmediğimden bu kısmı geçiyorum.

Kurulum sonrası tüm işlemlerimizi gerçekleştireceğimiz yönetim konsoluna ulaşabiliriz.

Kısa kurulum sürecinin ardından bizi karşılayan ekranın çok gösterişli olduğu söylenemez.

Windows yöneticileri için ilk başta alışmak zor olabilir ama kısa bir ısınma turu ardından temel komutları ve işlevleri öğrenerek her türlü yönetimsel görevi yerine getirebiliriz.

Server Core’u yönetmek için birkaç seçeneğimiz var.

- Konsoldan logon olarak makine başından yönetebileceğimiz gibi, uzak bir makinadan Remote Desktop bağlantısı da yapabiliriz. Fakat bu Remote Desktop bağlantısının da yine sadece komut konsoluna olacağını unutmayalım.

- Server Core’da karşımıza başlat butonu asla gelmeyecek . Ayrıca yine uzak bir bilgisayardan mmc konsoluyla da bağlanıp yönetmek mümkün.

Şimdi asıl Server Core’u yönetme ve rollerin kurulumu ile ilgili işlemleri gerçekleştirip bu yeni sistemi efektif bir şekilde kullanabilmek için nasıl konfigüre etmeliyiz buna bakalım.

İlk olarak temel işlemlerle başlıyoruz.

Server Core’u açtıktan sonra karşımıza gelen komut konsolundan istediğimiz işlemleri yapabiliriz.

Server Core ile beraber Windows Explorer yazılımı gelmiyor fakat bu hiçbir grafiksel arayüzü olan programın çalışmayacağı anlamına gelmiyor.

Örneğin notepad, regedit gibi araçları kullanabiliriz. Bu programları çalıştırmak için komut konsolundan çağırmamız yeterli.

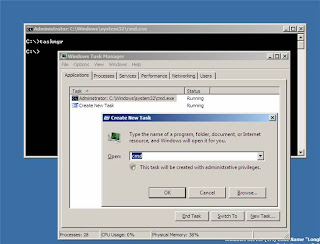

Ayrıca Task Manager’a da erişim mümkün.

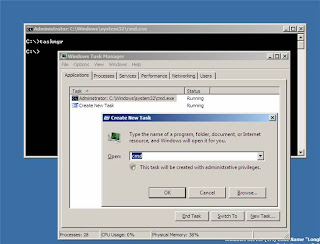

Komut konsoluna “taskmgr” yazarak yada ctrl+shift+esc tuş kombinasyonunu kullanarak Task Manager’a ulaşabiliriz.

Buradan “Run” aracına da yine erişmemiz mümkün. Task Manager’ın çalışan hali resimde görülmekte.

Task Manager sayesinde çalışan uygulamalar ve process’ler hakkında bilgi alabilir ve bunları sonlandırabiliriz.

Task Manager sayesinde çalışan uygulamalar ve process’ler hakkında bilgi alabilir ve bunları sonlandırabiliriz.

Ayrıca bağlı userları görebilir, sistem performansını anlık denetleyebiliriz.

Önceki Windows sürümlerinin aksine bu sürümün task manager’ında ekstradan çalışan servislerle ilgili de bilgi alabiliyoruz. Komut konsolunu yanlışlıkla kapatırsak yapmamız gereken şey ctrl+shift+esc tuşlarına basarak

Task Manager’ı açmak ve File menüsünden Run’a gelip cmd yazmak. Bu sayede yeni bir komut konsolu açılacaktır.

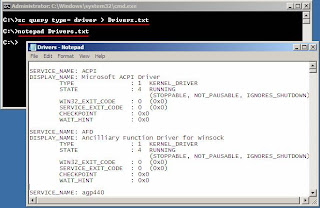

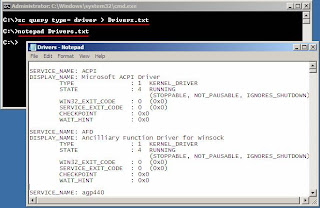

Problemlerimizden bir tanesi driver yüklemek. Eğer Server Core’un driverını yükleyemediği bir aygıtımız varsa bunun yüklemek için yine basit bir komut satırı aracımız var.

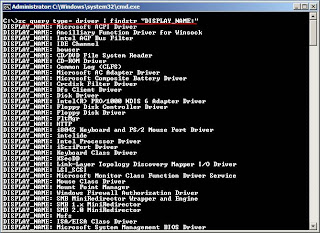

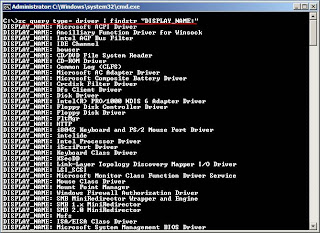

Makinamıza yüklenmiş driverların bir listesini almak için; “sc query type= driver”

Komutunu kullanıyoruz. Bu komutun çıktısı çok uzun olacağından tamamını ekranda görmemiz mümkün değil. Önce çıktıyı bir dosyaya kaydedip daha sonra dosyanın içeriğini notepad ile inceleyebiliriz.

Yada sadece aygıtların ismini görüntülemek için komutu şu şekilde uygulayabiliriz.

Eğer driverı yüklenmemiş bir aygıtımız varsa Microsoft PNP Utility aracını kullanarak driverı yükleyebiliriz.

Gerekli komut şu; “Pnputil -i -a driverdosyasi.inf”

Bu işlemden sonra eğer gerekirse restart etmemiz için bizi uyaracak.

Bilgisayarımızı yeniden başlattıktan sonra driverın yüklenmiş olduğunu yine üstteki komutları kullanarak denetleyebiliriz.

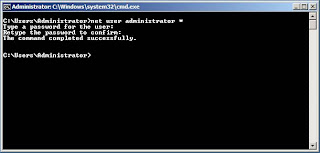

Kurum sırasında bize bilgisayar adı ve administrator parolası sorulmamıştı.

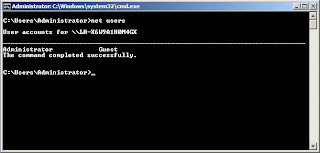

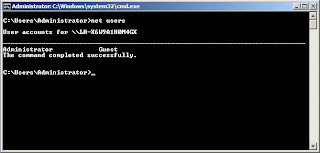

Şimdi bunları ayarlayalım. Makinamızda var olan kullanıcıları görmek için; “net users”

Komutunu kullanabiliriz. Resimde komutun çıktısı görülmektedir.

Default olarak administrator kullanıcısının şifresi yoktur.

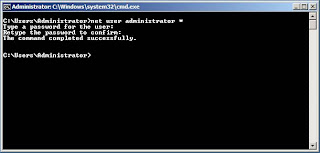

Güvenliğimiz için sistemi kullanmaya başlamadan önce, ilk olarak bir yönetici parolası belirlemeliyiz. Komut satırından herhangi bir kullanıcıya şifre belirlemek için; “net user administrator *” Komutunu çalıştırıyoruz.

Bizde vermek istediğimiz şifreyi girmemizi ve onaylamamızı isteyecektir.

Resimde bu komutun çıktısı görülmektedir.

Ayrıca bir kullanıcıyla ilgili (örn. Administrator) detaylı bilgi almak için “net user administrator” komutunu verebilirsiniz.

Bunun için aşağıdaki komutları çalıştırmamız gerek. “net user /add Cem *”

Bu komut bilgisayarımıza Cem isimli bir kullanıcı ekleyecek.

Sonunda ki * koymazsak kullanıcımıza bir şifre atanmaz. Ben * koyarak bir şifre belirlemeyi seçtim.

Ayrıca bu kullanıcıyı local administrators grubuna dahil etmek için şu komutu çalıştırmalıyız.

“net localgroup administrators /add Cem”

Sonucu görmek için ise; “net localgroup administrators” Komutunu çalıştıralım.

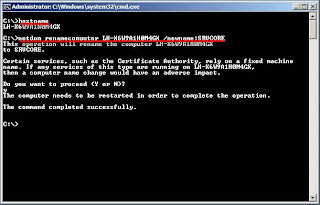

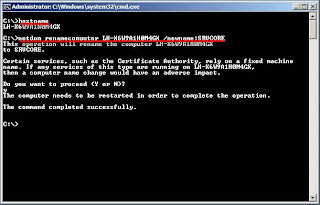

Makine adı olarak rasgele bir isim belirlenmişti.

Şimdi onu istediğimiz bir isimle değiştirelim.

Makina adını görüntülemek için aşağıdaki komutu kullanalım. “hostname”

Daha sonra makine adımızı istediğimiz bir isimler değiştirelim.

Makinanın adını değiştirmek için “netdom” komutunu kullanıyorum.

Komutun yazımı şu şekilde.

“netdom renamecomputer makinanın_eski_adı /newname:makinanın_yeni_adı”

Eğer makinamız domaine üye olsaydı, makine adını değiştirmek için;

Eğer makinamız domaine üye olsaydı, makine adını değiştirmek için;“netdom renamecomputer makinanın_eski_adı /newname:makinanın_yeni_adı /userd:DOMAINADI \USERNAME /password:*”

şeklinde bir komut kullanmamız gerekirdi.

Bu işlemi yaptıktan sonra bilgisayarı yeniden başlatmamız gerekli.

Bilgisayarı yeniden başlatmak için veya kapatmak için “shutdown” komutunu kullanıyoruz.

Bu komutun çok kullanılan parametrelerini alttaki listede bulabilirsiniz.

- Shutdown /s è Makinayı Kapatır (30 saniye sonra)

- Shutdown /r è Makinayı Yeniden Başlatır (30 saniye sonra)

- Shutdown /s /t 10 è /t Parametresiyle makinayı kapatmak istediğimiz süreyi belirleyebiliriz. /r ve /s ile kullanılabilir.

Default olarak komut verildikten 30sn sonra kapanır.

Ben burada değiştirerek 10sn verdim.

- Shutdown /i è Shutdown komutunun grafik arabirimini açar.

- Shutdown /m è /m Parametresiyle uzaktaki bir bilgisayarı kapatabiliriz.

- Shutdown /a è Gerçekleşmemiş shutdown veya restart komutunu iptal eder. /t ile belirtilen zaman ( Default 30 sn) geçmeden işlemi iptal edebilmemizi sağlar.

- Shutdown /l è Kullanıcının oturumu kapatır.

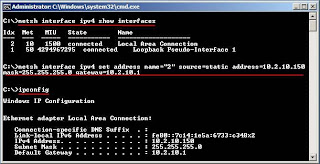

Şimdi bilgisayar adını da değiştirdiğimize göre artık sıra makinamıza ip vermeye geldi.

Komut satırından makinamızın ip konfigürasyonunu değiştirmek için “netsh” komutunu kullanabiliriz.

Netsh komutu gerçekten büyük ve faydalı bir araçtır. Server Core ‘da çok işimize yarayacak bir komut.

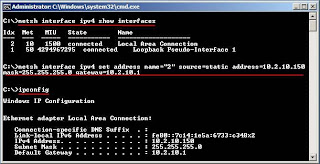

Makinaya ip atamadan önce kurulu network bağlantılarını görmek için komutu aşağıdaki şekilde kullanıyoruz.

“netsh interface ipv4 show interfaces”

Burada karşımıza gelen listeden işlem yapmak istediğimiz bağlantının “Idx” numarasını diğer komutlarımızda kullanacağız.

İp atamak için kullacağımız komut ise şu şekilde.

“netsh interface ipv4 set address name="" source=static address= mask= gateway=”

Burada olan yere işlem yapmak istediğimiz bağlantının “Idx” numarasını giriyoruz.

Komutların çıktıları şu şekilde;

Sıra geldi dns server ip’si eklemeye.

Yine netsh komutunu kullanacağız. Komutun kullanımı aşağıdaki gibi.

“netsh interface ipv4 add dnsserver name="" address= index=1”

Yine bölümüne bağlantının id numarasını yazıyoruz. bölümüne de dns server’ın ip adresini yazıyoruz.

Eğer aynı yöntemle birden fazla dns server eklersek, index değeriyle bunların sırasını belirleyebiliriz.

İhtiyaca göre wins server adresi de girebiliriz. Yöntem ve komut neredeyse aynı.

“netsh interface ipv4 add winsserver name="" address= index=1”Bu komutlarla dns ve wins serverları da ekledik. Eğer bunlardan herhangi birini silmek istersek şu komutları vermeliyiz.

“netsh interface ipv4 delete dnsserver name="" address= index=1”

“netsh interface ipv4 delete winsserver name="" address= index=1”

İp verme ile ilgili son örneğimizde dhcp hakkında. İstersek makinamızı bir dhcp serverdan otomatik olarak ip alacak şekilde yapılandırabiliriz. Örnek komut şu şekilde olmalı.

“netsh interface ipv4 set address name="" source=dhcp”

Yine bölümüne bağlantının id numarasını yazıyoruz. Artık bilgisayarımız dhcp sunucudan ip alacak.

Artık dns ve wins server ip’lerini de girdiğimize göre makinamızı domain’e katabiliriz.

Domain’e katmak için kullanacağımız komut ise “netdom”. Altta nasıl kullanmanız gerektiğini görebilirsiniz.

“netdom join MAKINAADI /domain:domainadi.com /userD:DOMAINADI\USERNAME /passwordD:*” Bu aşamada bize belirttiğimiz kullanıcının şifresini soruyor.

Bu kullanıcının domain’e makine katmaya yetkisi olmalıdır.

Burada /userD ve /passwordD komutlarının sonundaki D harflerine dikkat etmek gerek.

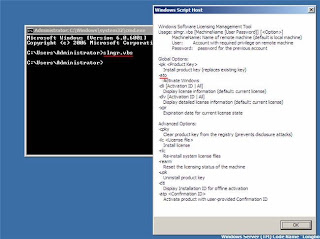

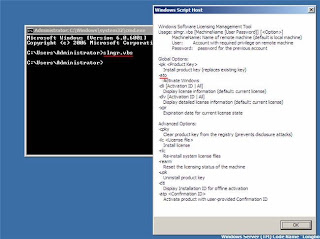

Sıra geldi activasyon işlemlerini yapmaya.

Diğer windows ürünlerinde olduğu gibi Server Core’u da aktive etmemiz gerek.

Bunun için kullanmamız gereken komut; “slmgr.vbs –ato”

Bu komut Windows Software Licensing Management Tool’u aktivasyon için çalıştıracak.

Bu tool ile birlikte kullanacağınız diğer parametreleri resimden görebilirsiniz.

Şimdi uzaktan bağlantı ayarlarını yapalım.

Şimdi uzaktan bağlantı ayarlarını yapalım. Grafik ekranımız olmadığı için Remote Desktop bağlantılarını da yine komutla aktif edeceğiz.

Bunun için hazırlanmış bir script mevcut.

Bu scripti kullanarak uzak bağlantıyı çok kolay bir şekilde konfigüre edebiliriz.

Scriptin kullanımı şu şekilde olmalı;

“Cscript %windir%\system32\SCRegEdit.wsf /ar 0” è Windows Server 2008 ve Vista’dan bağlamak için

“Cscript %windir%\system32\SCRegEdit.wsf /cs 0” è Windows 2000, XP veya 2003’den bağlanmak için

Bu komutların ikisini de çalıştırabiliriz. Script bizim için gerekli registry değişikliklerini yapacak.

Şu anda Remote Desktop açık olmasına rağmen bağlantı sağlamamız mümkün değil.

Çünkü default olarak Windows firewall açık geliyor.

Bağlantı kurabilmek için ya firewall’da port açmalı ya da ihtiyaç yoksa firewallı komple kapatmalıyız.

İlerleyen bölümde firewall konfigürasyonundan bahsedeceğiz.

Yine aynı scripti çalıştırarak Windows Update ayarlarını da yapabiliriz.

Windows Update default olarak konfigüre edilmemiştir.

Açmak veya kapatmak için şu komutları kullanmalıyız.

“Cscript %windir%\system32\SCRegEdit.wsf /au 4” è Automaitic Update’i açar.

“Cscript %windir%\system32\SCRegEdit.wsf /au 1” è Automaitic Update’i kapatır.

“Cscript %windir%\system32\SCRegEdit.wsf /au /v” è Automaitic Update’in durumunu gösterir.

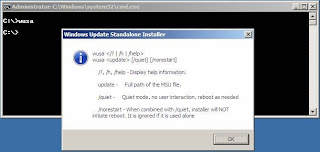

Ayrıca çektiğimiz herhangi bir update’i manual yüklemek istersek “wusa” komut satırı aracını kullanabiliriz.

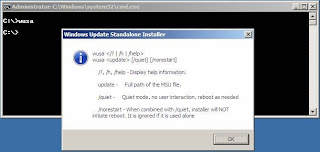

Windows Update Standalone Installer programının kullanım şekli aşağıdaki gibidir.

“wusa updatedosyasi.msu /quiet”

Komutun tüm parametrelerini şekilde görebiliriz.

“SCRegEdit.wsf” scripti ile kullanılabilecek komutların tam listesine /? Parametresiyle ulaşabilriz.

Şimdi sıra geldi firewall konfigürasyonuna. Bu iş için yine netsh aracını kullanıyoruz.

Firewall default olarak açık geliyor. Bu durumu değiştirmek için şu komutları kullanabiliriz.

“netsh firewall set opmode enable” è Firewall’u aktif hale getirir.

“netsh firewall set opmode disable” è Firewall’u kapatır.

Firewall’dan port açmak için ise şöyle bir komut çalıştırılmalıdır.

Örnek olarak Remote Desktop portunu açıyorum.

“netsh advfirewall firewall add rule name=”Remote Desktop” dir=in Protocol=TCP localport=3389 action=allow”

Firewall konfigürasyonunu da yaptıktan sonra sıra bölgesel ayarlara ve zaman ayarlarına geldi.

Standart olarak komut satırından “time” ve “date” komutlarını kullanarak saat ve tarih bilgisini görüntüleyebilir, ihtiyaca göre de değiştirebiliriz.

Fakat komut satırından bölgesel ayarlar, klavye ayarları ve zaman dilimi ayarlarını yapmamız mümkün değil.

Bunun için Server Core ile birlikte yüklü gelen iki adet control panel öğesini kullanacağız.

Bunları açmak için gerekli komutlar şunlardır.

“control intl.cpl” è Regional and Language Options’ı açar.

“control timedate.cpl è Date and Time’ı açar.

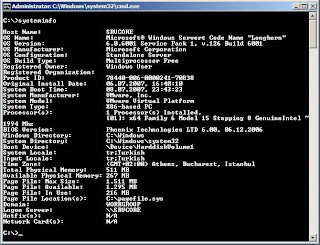

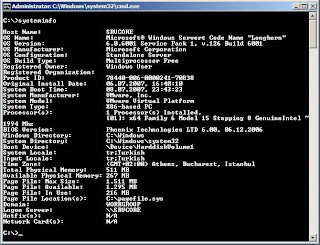

Son olarak sistem özelliklerine söyle bir göz atalım.

Bunun için komut satırına girmemiz gereken komut;

“systeminfo”

Bu komut sayesinde sistemimiz hakkında birçok bilgi edinebiliriz. Komutun çıktısı şu şekilde.

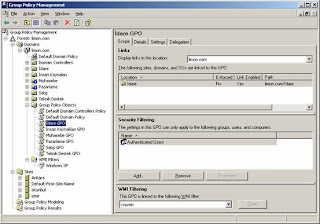

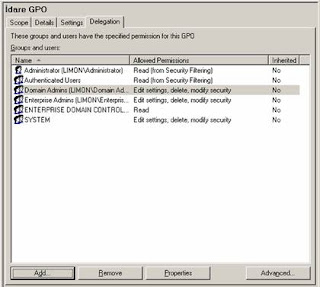

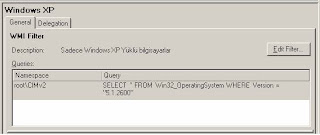

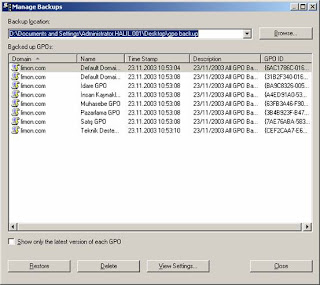

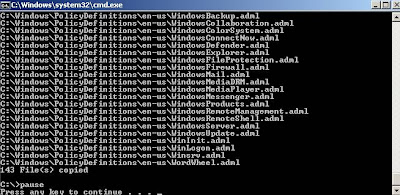

Dosyaların arasında ki en büyük ve en önemli farklardan biri ise şu; önceki işletim sistemlerinin kullandığı Group Policy dosyalarında sadece işletim sisteminin kendi varsayılan dili kullanırken yeni Group Policy dosyaları belirtebileceğimiz farklı dillerde güncellenebiliyor. Bu da .admx uzantılı dosyaların çoklu dil desteği sağlaması anlamına geliyor.

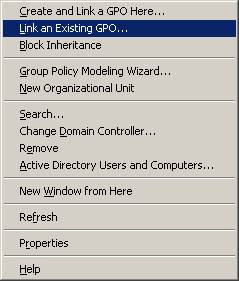

Dosyaların arasında ki en büyük ve en önemli farklardan biri ise şu; önceki işletim sistemlerinin kullandığı Group Policy dosyalarında sadece işletim sisteminin kendi varsayılan dili kullanırken yeni Group Policy dosyaları belirtebileceğimiz farklı dillerde güncellenebiliyor. Bu da .admx uzantılı dosyaların çoklu dil desteği sağlaması anlamına geliyor.  Daha sonra gpmc.msc komutu ile Group Policy Object Editor u açın ve yeni bir Group Policy oluşturun, objeyi modifiye edip kapatın ve dosyanın yeni formatta modifiye edildiğini kontrol edin.

Daha sonra gpmc.msc komutu ile Group Policy Object Editor u açın ve yeni bir Group Policy oluşturun, objeyi modifiye edip kapatın ve dosyanın yeni formatta modifiye edildiğini kontrol edin.

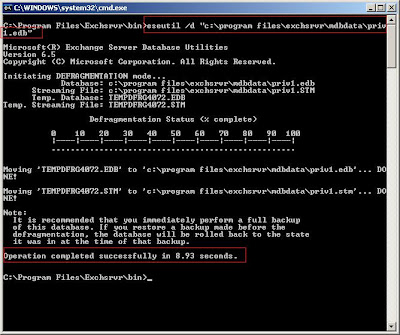

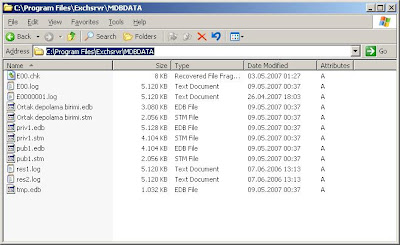

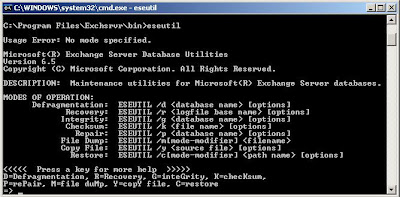

Yoğun çalışan bir Exchange Server ın zamanla veritabanı şişecek ve çok fazla yer kaplamaya başlayacaktır. Bunun sonucu olarak ise aldığınız yedeklerin boyutu büyüyecek , veritabanının bulunduğu diskteki yer azalacak , Exchange server ın çalışma performansı kötü yönde etkilenecektir . Exchange Server üzerinde Günlük bakım işlemleri ile beraber online bir defrag yapılmakta ancak bu çok ta yeterli olmamaktadır . ESEUTIL ile yapacağımız defrag ise offline defrag tır ve veritabanı üzerinde son derece etkilidir. Defrag işlemi sırasında Eseutil, veritabanın yapısını inceler ve veri tabanı üzerinde ; tarama , okuma , onarım ve birleştirme yapar.

Yoğun çalışan bir Exchange Server ın zamanla veritabanı şişecek ve çok fazla yer kaplamaya başlayacaktır. Bunun sonucu olarak ise aldığınız yedeklerin boyutu büyüyecek , veritabanının bulunduğu diskteki yer azalacak , Exchange server ın çalışma performansı kötü yönde etkilenecektir . Exchange Server üzerinde Günlük bakım işlemleri ile beraber online bir defrag yapılmakta ancak bu çok ta yeterli olmamaktadır . ESEUTIL ile yapacağımız defrag ise offline defrag tır ve veritabanı üzerinde son derece etkilidir. Defrag işlemi sırasında Eseutil, veritabanın yapısını inceler ve veri tabanı üzerinde ; tarama , okuma , onarım ve birleştirme yapar. Bu işlem için ESM üzerinden şekilde gösterildiği gibi Store un üzerine gelerek “Dismount Store” seçeneğini seçiyoruz.

Bu işlem için ESM üzerinden şekilde gösterildiği gibi Store un üzerine gelerek “Dismount Store” seçeneğini seçiyoruz.